IPTables — утилита командной строки, является стандартным интерфейсом управления работой межсетевого экрана (брандмауэра).

Читать далее «Настройка IPTables»Архивы рубрик:Безопасность

Поиск руткитов в системе с помошью rkhunter

rkhunter — программа для отслеживания руткитов.

Установка в Linux Ubuntu/Debian:

sudo apt-get install rkhunter

В процессе установки, если нету сервера отправки почты, устанавливается postfix.

Обновление баз:

sudo rkhunter --update

Конфигурационный файл находится по адресу /etc/rkhunter.conf

Над каждым параметром довольно подробные описания. В MAIL-ON-WARNING=»» можно указать свой email чтобы получать уведомления.

Еще один конфигурационный файл находится по адресу /etc/default/rkhunter.conf. В нем можно указать параметры автоматического запуска сканирования системы, обновления баз и email на который будут приходить отчеты.

Лиги находятся по адресу /var/log/rkhunter.log

Запуск проверки:

sudo rkhunter --check

Домашняя страница: rkhunter.sourceforge.net

Настройка SSHGuard

SSHguard мониторит логи, выявляет атаки и с помощью фаервола блокирует адреса злоумышленников.

Установка в Linux Ubuntu/Debian:

sudo apt-get install sshguard

Команда информации:

man sshguard

Белый список адресов для исключения находится по адресу /etc/sshguard/whitelist.

Официальная документация www.sshguard.net/docs/

sshguard не имеет конфигурационного файла, поэтому нужно создать правило «sshguard» в iptables:

#Для IPv4 iptables -N sshguard #Если используется IPv6 то вводим ip6tables -N sshguard # указываем чтобы входящий трафик шел через sshguard iptables -A INPUT -j sshguard # IPv6 ip6tables -A INPUT -j sshguard

# Либо указываем что нужно блокировать плохой трафик на порты SSH, FTP, POP и IMAP с использованием «multiport»

iptables -A INPUT -m multiport -p tcp --destination-ports 21,22,110,143 -j sshguard ip6tables -A INPUT -m multiport -p tcp --destination-ports 21,22,110,143 -j sshguard

Списки proxy серверов

В интернете достаточно много бесплатных и платных прокси-серверов. Безусловно лучшими являются платные приватные прокси сервера, они не загружены, отличный пинг, десятки тысяч рабочих. С бесплатными все наоборот, низкая скорость, многие то работают, то не работают. Приведу список первых попавшихся сайтов со списками:

www.proxybox.ru

hideme.ru/proxy-list/

2ip.ru/proxy/

foxtools.ru/Proxy

www.freeproxy.ru/

hidemyass.com/proxy-list/

proxy-list.org/ru/

tsk.h18.ru/

www.cool-tests.com/

spys.ru/

Подавление DHCP серверов (dhcdrop)

dhcdrop — утилита для подавления ненужных DHCP серверов и стресс-тестирования.

Читать далее «Подавление DHCP серверов (dhcdrop)»Настройка AppArmor

AppArmor — программный инструмент упреждающей защиты, основанный на профилях, которые определяют привилегиями доступа к тому или иному приложению. По умолчанию включен в операционных системах Ubuntu.

Установка дополнительных профилей:

sudo apt-get install apparmor-profiles

Проверка статуса:

sudo apparmor_status sudo /etc/init.d/apparmor status

Профили могут быть запущены в щадящем режиме «complain mode» или вынужденном «enforce mode».

Справка по AppArmor:

man apparmor

Директория хранения профилей:

/etc/apparmor.d

Включение профиля:

cp /usr/share/doc/apparmor-profiles/extras/usr.bin.firefox /etc/apparmor.d

Удаляем из директории с отключенными профилями (если есть):

sudo rm /etc/apparmor.d/disable/usr.bin.firefox

Отключение профиля:

sudo ln -s /etc/apparmor.d/usr.bin.firefox /etc/apparmor.d/disable/

Пример переключения режимов:

aa-enforce usr.bin.firefox aa-complain usr.bin.firefox

Перезапускаем AppArmor:

sudo /etc/init.d/apparmor restart

Установка и настройка libapache2-mod-evasive

Модуль libapache2-mod-evasive может помочь защитится веб-серверу Apache от от атак медленного чтения, а так же некоторых других направленных атак.

Установка в Linux Ubuntu/Debian:

sudo apt-get install libapache2-mod-evasive

Откроем стандартный или создадим файл конфигурации:

sudo nano /etc/apache2/mods-available/evasive.conf

Пример содержимого:

<IfModule mod_evasive20.c> #Размер таблицы адресов DOSHashTableSize 4096 #Количество одновременно открытых одинаковых страниц сайта для каждого хоста в интервал времени DOSPageCount 5 #Количество открытых страниц сайта для каждого хоста в интервал времени DOSSiteCount 50 #Интервал времени для DOSPageCount в секундах DOSPageInterval 1 #Интервал времени для DOSSiteCount в секундах DOSSiteInterval 1 #Период блокировки хоста в секундах DOSBlockingPeriod 10 #Файл логов DOSLogDir /var/log/mod_evasive.log #Email для уведомлений о блокировке DOSEmailNotify test@example.com #Можно выполнить команду #DOSSystemCommand "su - someuser -c '/sbin/... %s ...'" #Список адресов для которых не будут работать ограничения DOSWhitelist 127.0.0.1 DOSWhitelist 192.168.1.1 </IfModule>

Активируем модуль:

sudo a2enmod mod-evasive

Перезагружаем apache:

/etc/init.d/apache2 restart

Проверяем (должно отобразится evasive20_module (shared)):

sudo apachectl -t -D DUMP_MODULES|grep evasive

Выполняем стандартный скрипт для проверки:

perl /usr/share/doc/libapache2-mod-evasive/examples/test.pl

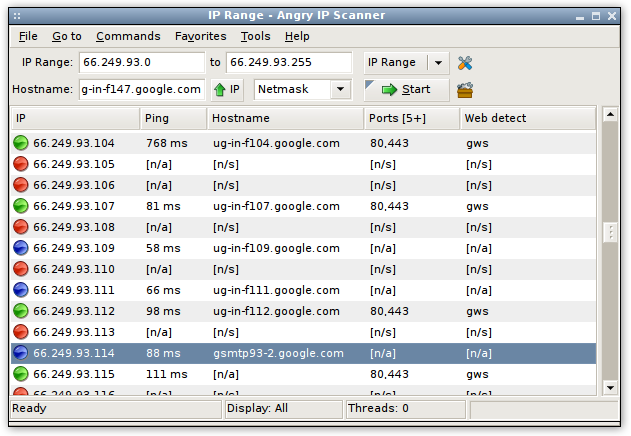

Angry IP Scanner сканер портов в Linux

Изменение данных User Agent

Для редактирования настроек набираем в адресной строке браузера Mozilla Firefox:

Читать далее «Изменение данных User Agent»Веб-прокси Privoxy

Privoxy — бесплатный веб-прокси с расширенными возможностями.

Читать далее «Веб-прокси Privoxy»