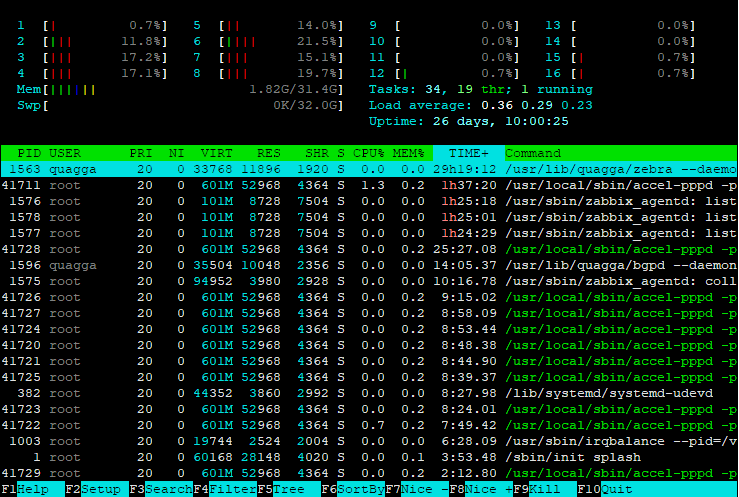

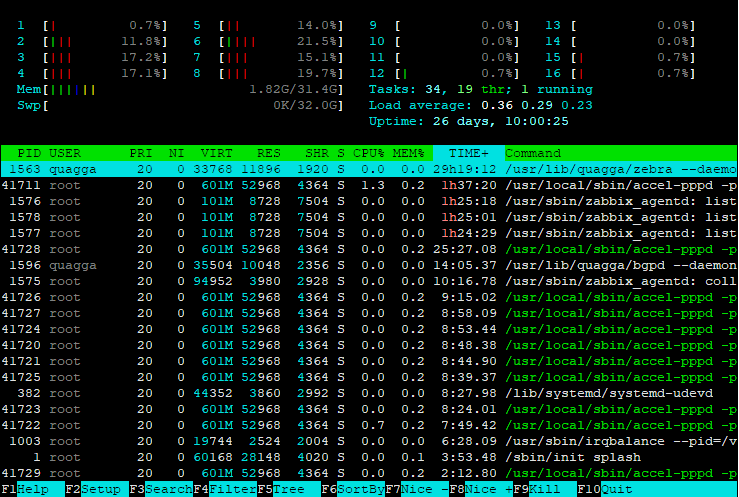

htop — продвинутая альтернатива top в linux для мониторинга процессов.

Вячеслав Гапон — персональный блог, руководства, статьи, заметки, разработка

htop — продвинутая альтернатива top в linux для мониторинга процессов.

smartmontools — (S.M.A.R.T. Monitoring Tools) консольная утилита для диагностики состояния жёстких дисков поддерживающих технологию S.M.A.R.T.

smartmontools имеет две утилиты, smartctl для мониторинга S.M.A.R.T. и smartd фоновый процесс который автоматически опрашивает устройства и записывает ошибки.

Установка в Linux Ubuntu/Debian:

sudo apt-get install smartmontools

Справка об утилите:

smartctl -h

Примеры:

Проверка поддержки S.M.A.R.T. и SCT ERC:

smartctl -i -d sat /dev/sda sudo smartctl -a /dev/sda | grep SCT

Полная информацию о HDD:

smartctl --all /dev/sda

Оценка состояния HDD:

smartctl -H /dev/sda

Журнал ошибок HDD:

smartctl -l error /dev/sda

Тест целостности накопителя:

smartctl --test long /dev/sda

Смотрите также:

Описание SMART атрибутов

Тест диска в Linux на наличие ошибок и битых секторов

На главной странице сайта необходимо нажать:

-> профиль

-> настройки пользователя

-> удаление учетной записи -> продолжить

Появится сообщение с текстом:

«Продолжить удаление Вашей учетной записи?»

Нажимаем «Подать заявку»

Стандартный текст по окончанию:

«Ты активировал процедуру удаления аккаунта. Учетная запись будет удален из системы в течение 24 часов.«

*#06# (отображение серийного номера «IMEI»)

*#0000# (отображение версии программного обеспечения и модели телефона)

*#92702689# (отображение серийного номера «IMEI», даты изготовления, даты покупки, даты ремонта)

*#7780# (восстановление исходных настроек телефона)

*#7370# (восстановление исходных настроек телефона и удаление всех пользовательских данных)

*3001#12345# (Режим тестов)

*#62209526# (отображение MAC-адреса Wi-Fi адаптера)

*#2820# (адрес Bluetoth)

*#7328748263373738# (установка защитного кода к заводскому значению 12345)

*#3925538# (очистка бумажника и его кода)

*3370# (улучшение качества звука (EFR) что уменьшает время работы батареи)

#3370# (стандартное качество звука)

**05*PUK*новый PIN*новый PIN# (разблокировка PIN-кода)

**04*Прежний PIN*новый PIN*новый PIN# (изменение PIN-кода)

**042*Прежний PIN2*новый PIN2*новый PIN2# (изменение PIN2-кода)

**052*PUK2*новый PIN2*новый PIN2# (разблокировка PIN2-кода)

Сервисные коды могут работать не на всех моделях телефонов Nokia.

Официальная страница загрузки прошивок и утилиты для восстановления — https://www.asus.com/support

Читать далее «Прошивка и восстановление маршрутизатора Asus RT-N10»Denwer — локальный сервер для Web-разработчика который содержит Apache, SSL, mod_rewrite, PHP, phpMyAdmin, MySQL, sendmail, Perl и т.д.

Официальный сайт www.denwer.ru

Чтобы создать новый хост, необходимо добавить директорию в каталог /home.

Запуск/остановка/перезапуск денвера выполняется с помощью появившихся ярлыков после установки или файлов C:\WebServers\denwer\Restart.exe, Run.exe, Stop.exe.

Стандартная страница должна открываться из браузера по адресу localhost или 127.0.0.1. Утилиты — http://localhost/tools/.

Добавить возможность авторизации на сайте, в приложении и т.д. через социальные сети можно:

С помощью uLogin:

ulogin.ru

С помощью Loginza:

loginza.ru

Вручную:

dev.twitter.com/anywhere/apps/new

developers.facebook.com/setup/

vk.com/apps.php?act=add&site=1

Приведу список наиболее популярных утилит для проверки компьютера на вредоносные объекты:

Читать далее «Утилиты для проверки компьютера на вредоносные объекты»Китай объявил об успешной посадке на поверхности Луны своего исследовательского аппарата. Это событие является важнейшим шагом для китайской космической программы.

При этом особо отмечается, что китайский космический аппарат «Чанъэ-3» совершил на Луне мягкую посадку — впервые за последние 37 лет в истории освоения космоса.

На борту космического аппарата, опустившегося в кратере Залив радуги, находится луноход «Нефритовый кролик».

Название для лунохода было выбрано в ходе онлайн-голосования, в котором приняли участие 3,4 млн человек.

Свое имя аппарат получил в честь персонажа китайского мифа. Это заяц или кролик, который живет на Луне во дворце богини Чанъэ и толчет в ступе снадобье бессмертия. Его называют «нефритовый кролик» или «золотой кролик».

Китай стал третьей страной после СССР и США, сумевшей успешно посадить космический аппарат на поверхности Луны.

По словам китайских ученых, в рамках этой экспедиции будут опробованы новые технологии, в частности, радар, способный произвести замеры лунной коры.

Старший научный сотрудник американского исследовательского центра Heritage Foundation Дин Чэн объяснил, что лунная программа позволит Китаю протестировать свои возможности в области связи и слежения за космическими аппаратами в дальнем космосе.

«По имеющимся сведениям, луноход будет находиться под контролем Земли во время своих маневров на лунной поверхности», — пишет Дин Чэн в своем блоге.

«Подобная система космического наблюдения и слежения имеет значение не только для программы освоения космоса, но и для национальной безопасности, так как она может быть использована для обеспечения космической разведки, слежения за космическими ресурсами Китая и других стран», — считает ученый.

Китайский луноход должен будет исследовать кратер под называнием Залив радуги – плоскую вулканическую равнину, расположенную в северо-западной части моря Дождей.

Планируется, что собранные луноходом образцы грунта будут доставлены на Землю в 2017 году.

Возможно, после 2020 года на Луну отправится уже пилотируемая космическая экспедиция.

Источник: http://glavnoe.ua/news/n158363

За пример взят Master(3210) 12~44(47MHz) 52M, (Hardware: D003, Bootcode: 4.6, Firmware: 4.74, Driver: 2.8.6RC14-0).

Стандартный IP: 192.168.1.1, логин и пароль admin/admin.

Приведу список доступных telnet команд с возможными параметрами:

autocfg [-t <on/off>] [-s <server>] [-p <path>] - setup auto config via tftp autoupg [-p <enable/disable>] [-v <enable/disable>] - setup auto upgrade of ep (-p - hpna driver, -v - voip driver) default - reset system settings to factory default dhcpsnoop [-m <0/1/2>] - config dhcp option 82 and dhcp snooping (0: disable, 1: enable dhcp option 82, 2: enable dhcp option 82 and IP source guard) diag <-t/-r> -m <mac> - diagnose tx/rx snr between master and ep (-t - snr from master to ep, -r - snr from ep to master) dir - display flash(rom) file info dns [-s <pri/sec> <ip>] - setup DNS servers exit/quit - exit shell ep [-c <hostcnt(0~12)>] [-n <note(note len <= 16)>] -m <mac> - config ep host count and note ephpnareboot - reboot ep hpna epreg -m <mac> - register/new an ep profile eprestore -m <mac> - restore/reconfig ep settings epstat -m <mac> [-r] [-d] - display ep ethernet rx/tx statistics (-d - display ep statistics in decimal format. (default is hexadecimal format), -r - reset ep statistic counters) epswc -m <mac> [-t] [-u] [-r] [-d] [-p <lan1/lan2/hpna> [-l <up/down>] [-s <auto/10h/10f/100h/100f>] [-f <on/off>]] - config ep port ([-s] option is ignored for [-p hpna]-m - ep's mac address (xx-xx-xx-xx-xx-xx), -r - reset ep switch. [ignore other options], -d - reset ep switch/eeprom to default. [ignore other options], -t - display ep switch setting, -u - display ep switch status, -p <lan1/lan2/hpna> - port, -l <up/down> - set link up/down, -f <on/off> - enable/disable flow control, -s <auto/10h/10f/100h/100f> - set ethernet speed and duplex mode.) epswigmp -m <mac> [-c <on/off>] - config ep igmp ((no argument) - display settings) epswmacfilter -m <epmac> [-c <on/off> -s <set(0~5)> [-a <hostmac>]] - config ep host mac filter epswqosq -m <mac> [-t <strict/wfq/mix>] [-p <0/1>, 0:802.1p(default), 1:IP TOS/TC or DSCP] - config ep qos q epswqosrate -m <mac> [-p <lan1/lan2/hpna> [-d <up/down>] [-c <on/off>] [-r <N(1~1563, rate=N*64kbps)>]] - config ep port tx/rx rate control epswqostc -m <mac> [-s <set(0~2)> [-p <port(0~65535)> -q <queue(0~3)>]] - config ep qos traffic classification epswtagvlan -m <mac> [-c <on/off>] [-p <lan1/lan2/hpna/voip> [-r <priority(0~7)>] [-v <vid(1~4094)>] [-i <all/tag>] [-o <untag/tag/bypass>]] - config ep tag vlan filter [-b <block/allow>] [-r <disable/enable/client/server>] [-s <set(0~15)> [-c <act/deact>] [-a <ip> -m <mask>] [-t <allow/deny>] [-w <allow/deny>] [-n <allow/deny>] [-p <allow/deny>]] - config access control filters ((no argument) - display settings, -b <block/allow> - block/allow microsoft network discovery, -r <disable/enable/client/server> - disable/enable/enable client side/enable server side arp inspection while dhcp snooping., -s <set(0~15)> - rule set, -c <act/deact> - active or deactive the set, -a <ip> - ip address, -m <mask> - subnet mask, -t <allow/deny> - allow/deny telnet access, -w <allow/deny> - allow/deny http access, -n <allow/deny> - allow/deny snmp access, -p <allow/deny> - allow/deny ping reply) findep [-m <host mac>] [-e <ep mac>] [-c] - find ep or host chaninf -m <mac> [-a <u/d/a>] [-d <mac>] [-u <mac>] [-s] - get channel info (-m <mac> - mac address of master, -a <u/d/a> - print data of all upstream/downstream/both receivers. [default: -a <a>] This option can't coexist with [-d] or [-u] option, -d <mac> - print rx data of mac (downstream), -u <mac> - print rx data of mac (upstream), -s - slience. (don't print to screen), -h - help) help - list all available commands hpnareboot - reboot master hpna (not include system) (-d - disable hpna flash. [default: enable]) ipconfig [-d] [-a <ip> -m <mask> -g <gw>] - config ip settings (-d - by dhcp, can't coexist with [-a]/[-m]/[-g] options) logserver [-s <set(0~4)> [-c <act/deact>] [-m <tcp/udp>] [-p <port number(1..65535)>] [-a <server> -v <severity>]] - setup syslog servers ((no argument) - display settings, -s <set(0~4)> - rule set, -c <act/deact> - active or deactive the set, -m <tcp/udp> - syslog over tcp/udp, -p <port number> - tcp/udp port number(1..65535), -a <server> - syslog server ip address or domain name. (len <= 8410), -v <severity> - severity (emergency/alert/critical/error/warning/notice/info/debug)) master [-m <on/off>] [-k <key(0~0xffff)>] [-n <note(note len <= 32)>] - config master hpna settings ((no argument) - display settings, -m <on/off> - enable/disable privacy mode, -k <key(0 ~ 0xffff)> - set the privacy key, -n <note(note len <= 32)> - master note) passwd [name] -o <oldpasswd> -n <newpasswd> - change management user's password ping [-n <count>] [-w <timeout>] [-l <send buffer size(max=1472)>] address - ping function reboot [-f] [-n] - reboot system (include master hpna) (-f - force reboot, -n - don't reboot hpna) rmep -m <mac> - remove an offline ep profile service [-s <telnet/http> [-c <on/off>] [-p <port(1~65535)>] [-t <idle timeout(0~32767 sec)>]] - telnet/http service control showep [-f] [-n <note>] [-m <mac(xx-xx-xx-xx-xx-xx)>] - display ep info showlog - display logs showmaster - display master info snmp [-c <act/deact>] [-p <port(1..65535)>] [-n <name(max strlen 16)>] [-t <contact(max strlen 16)>] [-l <location(max strlen 16)>] [-r <rcomm(max strlen 16)>] [-w <wcomm(max strlen 16)>] - config snmp snmptrapserver [-s <set(0~4)> [-c <act/deact>] [-p <port(1..65535)>] [-a <server>] [-m <community(max strlen 16)>]] - config snmp trap servers snr -e <mac> [-n <samples(1~10)>] [-p <sec(1~20)>] - snr test, not affect service sntp [-c <act/deact>] [-r <refresh time>] [-z <time zone>] [-s <set(0~1)> -a <address>] - config sntp stat [-r] [-d] - display master ethernet rx/tx statistics ((no argument) - display master statistics in hexadecimal format, -d - display master statistics in decimal format, -r - reset statistic counters) swconfig [-p <lan1/lan2/hpna> [-f <on/off>] [-s <auto/10h/10f/100h/100f>]] - config master port ((no argument) - display current switch setting) swcascade [-c <0/1/2/3>] - master cascade mode control ((no argument) - display settings, -c <0/1/2/3> - 0:disable, 1:downlink LAN1 and uplink LAN2, 2:downlink LAN2 and uplink LAN1, 3:auto by STP, need reboot to take effect) swigmp [-c <on/off>] - master igmp snooping control swloopdetect [-c <on/off>] - system loop detection control ((no argument) - display settings) swqosq [-t <strict/wfq/mix>] [-p <0/1>, 0:802.1p(default), 1:IP TOS/TC or DSCP] - config master qos q swqosrate [-p <lan1/lan2/hpna> [-d <up/down>] [-c <on/off>] [-r <N(1~3125 rate=N*64kbps)>]] - config master port rate swqostc [-s <set(0~2)> [-c <act/deact>] [-p <port(0~65535)> -q <queue(0~3)>]] - config master qos traffic classification swsmac [-m <mac> -c <lan1/lan2/off/del>] - config master static mac entry swtagvlan [-c <on/off>] [-p <lan1/lan2/hpna> [-r <priority(0~7)>] [-v <vid(0~4095)>] [-i <all/tag>] [-o <untag/tag/bypass>]] - config master tag vlan tftp -s <server> -c <get/put> -f <file> - tftp client time - display system time upboot - upgrade master bootcode ((no argument) - upgrade boot code, system will reboot) upep [-a] [-m <mac>] [-n <note>] [-v] - upgrade ep hpna driver (-a - update all ep) upmaster - upgrade master hpna driver ((no argument) - update hpna master driver) upsys - upgrade system firmware (-n - don't reboot hpna) useradd имя -p <password> -r <ro/rw/super> - add management user account userdel имя - delete management user account users - display all user accounts VoIP commands: epvoipnet - config ep voip ip epvoiprealm - config ep voip realm epvoipsip - config ep voip sip epvoipcodec - config ep voip codec epvoipqos - config ep voip qos epvoipdialplan - config ep voip dial plan epvoipfxs - config ep voip fxs epvoiptone - config ep voip tone epvoipcall - config ep voip call forwarding epvoipsntp - config ep voip sntp epvoipsnmp - config ep voip snmp epdefault - reset ep settings to factory default команда -h - справка по команде