Monit — средство мониторинга и перезапуска каких либо сервисов.

Читать далее «Установка и настройка Monit в Linux»Архивы рубрик:Мониторинг

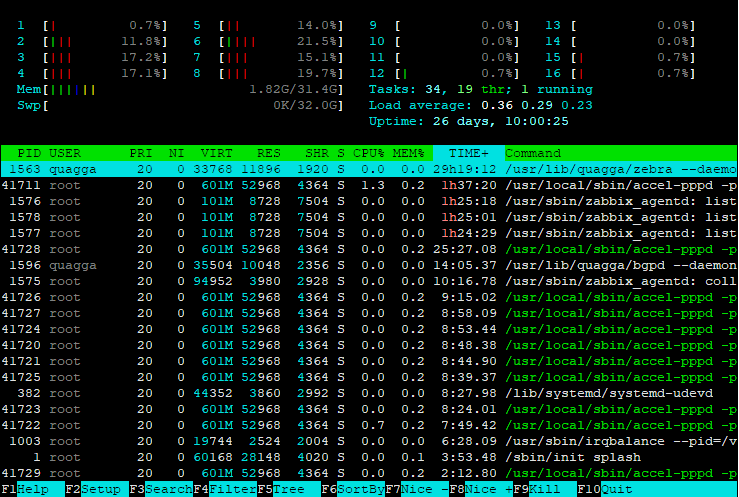

Мониторинг системных процессов через htop

htop — продвинутая альтернатива top в linux для мониторинга процессов.

Диагностика HDD используя smartmontools

smartmontools — (S.M.A.R.T. Monitoring Tools) консольная утилита для диагностики состояния жёстких дисков поддерживающих технологию S.M.A.R.T.

smartmontools имеет две утилиты, smartctl для мониторинга S.M.A.R.T. и smartd фоновый процесс который автоматически опрашивает устройства и записывает ошибки.

Установка в Linux Ubuntu/Debian:

sudo apt-get install smartmontools

Справка об утилите:

smartctl -h

Примеры:

Проверка поддержки S.M.A.R.T. и SCT ERC:

smartctl -i -d sat /dev/sda sudo smartctl -a /dev/sda | grep SCT

Полная информацию о HDD:

smartctl --all /dev/sda

Оценка состояния HDD:

smartctl -H /dev/sda

Журнал ошибок HDD:

smartctl -l error /dev/sda

Тест целостности накопителя:

smartctl --test long /dev/sda

Смотрите также:

Описание SMART атрибутов

Тест диска в Linux на наличие ошибок и битых секторов

Установка и настройка Kismet

Kismet — сетевой анализатор для беспроводных сетей.

Официальный сайт kismetwireless.net

Просмотр информации о беспроводном сетевом адаптере (должен поддерживать режим мониторинга RFMON):

lspci -v

Установка программы и дополнительных плагинов в Linux Ubuntu/Debian:

sudo aptitude install kismet kismet-plugins

Создание резервной копии конфига:

sudo cp /etc/kismet/kismet.conf /etc/kismet/kismet.conf.backup

Редактирование конфига:

sudo nano /etc/kismet/kismet.conf

Перевод беспроводного адаптера в режим мониторинга:

sudo ifconfig wlan0 down sudo iwconfig wlan0 mode monitor

Запуск программы:

sudo kismet

Возвращение беспроводного адаптера в рабочий режим:

sudo iwconfig wlan0 mode managed

Как обнаружить DDOS атаки

Приведу примеры просмотра количества активных соединений:

Читать далее «Как обнаружить DDOS атаки»nload — мониторинг загрузки сетевых интерфейсов

nload — инструмент мониторинга загрузки сетевых интерфейсов, с графическим отображением в терминале.

Читать далее «nload — мониторинг загрузки сетевых интерфейсов»Инструмент мониторинга Munin

Munin — один из инструментов мониторинга разных систем, использующий RRDtool.

Состоит из сервра munin куда собираются все данные и демона munin-node с которых собираются данные.

Официальный сайт: munin-monitoring.org

Установка и настройка SNMPD + MRTG

MRTG (Multi Router Traffic Grapher) — инструмент отображения различных данных в виде графиков.

Команда установки в Ubuntu/Debian:

sudo apt-get install mrtg snmp snmpd

В CentOS:

yum install mrtg net-snmp net-snmp-utils

Командой ниже можно узнать какие дополнительные модули есть в репозитории:

apt-cache search mrtg

Открываем файл конфигурации /etc/snmp/snmpd.conf

sudo nano /etc/snmp/snmpd.conf

Закомментируем строчку:

com2sec paranoid default public

И раскомментируем строку:

com2sec readonly default public

Перезапускаем snmpd чтобы изменения в файле конфигурации приступили в силу:

sudo /etc/init.d/snmpd restart

Проверить snmp можно командами:

netstat -nlp | grep snmpd snmpwalk -v2с -c public localhost

Ничинающие могут сгенерировать простенький файл конфигурации командой:

sudo cfgmaker public@localhost >> /etc/mrtg.cfg

где public это имя community(пароля другими словами), а localhost это адрес хоста либо ip.

Пример начала конфигурационного файла /etc/mrtg.cfg:

WorkDir: /var/www/mrtg Options[_]: growright, bits, nobanner Background[_]: #B0C4DE EnableIPv6: no Language: russian EnableSnmpV3: no Interval: 10 Refresh: 600 Include: /etc/mrtg/server1.cfg Include: /etc/mrtg/server2.cfg

Создаем рабочую директорию:

sudo mkdir /var/www/mrtg

Потом необходимо написать либо сгенерировать файл index.html командой:

sudo indexmaker /etc/mrtg.cfg > /var/www/mrtg/index.html

Смотрим лог /var/log/mrtg.log чтобы не было ошибок.

Приведу пример настройки SNMP на D-Link коммутаторах:

private CommunityView Read Write public CommunityView Read Only

Пример скрипта ручного запуска (mrtg.sh):

#!/bin/bash #run mrtg LANG=C export $LANG /usr/bin/mrtg /etc/mrtg.cfg --logging /var/log/mrtg.log

Установка и запуск arpwatch

arpwatch — демон анализирует ARP-ответы на сетевом интерфейсе и запоминает соответствие IP-адресов и MAC-адресов. Как только соответствие нарушено, или появляются новые адреса — сообщает об этом на электронную почту.

Команда установки в Ubuntu/Debian:

apt-get install arpwatch

Приведу пример конфигурационного фала, который должен находится по адресу /etc/arpwatch.conf:

eth0 -m arp@domain.com #если на сетевом интерфейсе настроены Vlan: eth0.1 -m arp@domain.com eth0.15 -m arp@domain.com eth0.47 -m arp@domain.com #и т.д.

Данные отправляются на указанную почту и сохраняются в директории /var/lib/arpwatch в отдельный файл для каждого сетевого интерфейса, которые потом можно просмотреть и увидеть какие MAC и IP адреса были в сети.

Опишу дополнительные ключи запуска:

-d (Режим отладки, отключаются почтовые сообщения, информация выводится в консоль)

-i (указание имени используемого сетевого интерфейса)

-N (отключение сообщений о подменах)

-n (указание сети для мониторинга)

-r (чтение и анализирование данных из файла, записанного через tcpdump, информация выводится в консоль)

-u (запуск от имение указанного пользователя)

-f (установка имени файла базы данных, по умолчанию arp.dat)

Пример типов основных сообщений которые шлет arpwatch:

new activity (Когда пара ip+mac которая не использовалась больше 6 месяцев, появилась в сети)

new station (Когда в сети обнаруживается ранее не обнаруженное устройство)

flip flop (Когда Ethernet-адрес изменился с одного известного на другой, когда в сети есть одинаковые адреса)

changed ethernet address (В ранее обнаруженной паре ip+mac изменился ip или mac адрес)

Проверить запущен ли arpwatch можно командой:

ps -ef | grep arpwatch

Замечал старое дополнение arpwatch + sql на sources.homelink.ru/arpwatch