Однажды мне понадобилось пробросить порт к VPN серверу который имел серый IP адрес и находился за NAT.

Читать далее «Проброс портов в iptables на NAT сервере»Архивы рубрик:Сети

Изменение шлюза в Linux

Однажды мне понадобилось на разных серверах изменить шлюз по умолчанию не перезапуская сетевую службу и не перезагружая сервер, приведу примеры как я это делал.

Читать далее «Изменение шлюза в Linux»Настройка blackhole в Netplan

Приведу пример настройки blackhole маршрутов в Netplan.

Читать далее «Настройка blackhole в Netplan»«Выпадают пинги» на GPON ONU и бракованные блоки питания

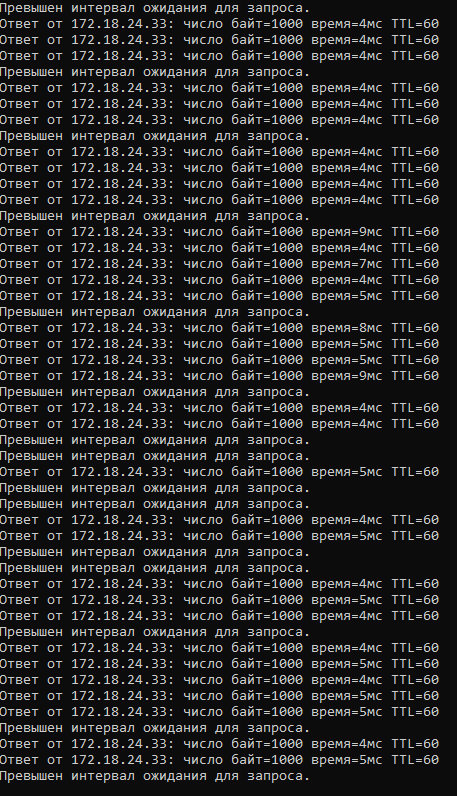

Однажды несколько технических специалистов, которые подключают интернет пользователям, начали жаловаться, что нет скорости и «выпадают» ping запросы.

iPerf Mulicast

Покажу пример запуска iPerf для тестирования пропускной способности сети используя UDP Multicast.

Читать далее «iPerf Mulicast»Настройка iBGP в Bird

Для примера настрою протокол internal BGP в Bird, в моем случае iBGP понадобился для того чтобы передавать маршруты пользователей с нескольких серверов доступа на NAT сервер. В качестве серверов доступа я настраивал Accel-ppp (ipoe) и JuniperMX, все они работали одновременно и балансировал пользователей делая искусственную задержку DHCPOFFER.

Читать далее «Настройка iBGP в Bird»Настройка Juniper MX и ABillS

Для примера выполню настройку Juniper MX204 для работы с биллинговой системой ABillS.

Читать далее «Настройка Juniper MX и ABillS»Настройка OSPF в BIRD

В этой статье я приведу пример настройки OSPF в BIRD.

Читать далее «Настройка OSPF в BIRD»Переименование сетевых интерфейсов в Linux

Однажды после обновления драйвера i40e для сетевых адаптеров Intel я заметил что изменились имена сетевых интерфейсов, а также после перезагрузки операционной системы имена периодически тоже изменялись.

Читать далее «Переименование сетевых интерфейсов в Linux»Установка и настройка BIRD (BGP)

Для примера выполню установку BIRD в Ubuntu Server 20.04 и покажу пример настройки BGP.