На примере буду обновлять прошивку на модеме ASUS DSL-N12U ревизии B1, с версии 1.0.5.1 до 1.0.5.2.

Читать далее «Обновление прошивки ASUS DSL-N12U»Обновление прошивки D-Link DCS-933L

На примере буду обновлять прошивку камеры D-Link DCS-933L с версии 1.10.13 на 1.12.03.

Читать далее «Обновление прошивки D-Link DCS-933L»Настройка Authorized IP на HP 5800

Authorized IP на коммутаторе HP 5800 используется чтобы разрешить подключаться по telnet и http к коммутатору только с указанных IP-адресов.

Читать далее «Настройка Authorized IP на HP 5800»Инструкция по прошивке модема D-Link DSL-2600U

На примере буду обновлять модем D-Link DSL-2600U с прошивкой 1.0.1 на версию 1.0.5.

Читать далее «Инструкция по прошивке модема D-Link DSL-2600U»Настройка Firefox для анонимности

Чтобы приступить к настройке наберем в адресной строке браузера Firefox следующее:

about:config

Ниже опишу какие настройки передают информацию о пользователе, для более быстрого их поиска можно скопировать и вставить параметр в строку поиска.

Google Safe Browsing (параметр включает передачу информации о посещаемых пользователем сайтах в Google и препятствует посещению сайтов с вредоносным ПО):

browser.safebrowsing.enabled browser.safebrowsing.downloads.enabled browser.safebrowsing.malware.enabled

Отправка отчетов о стабильности и производительности Firefox:

datareporting.healthreport.service.enabled datareporting.healthreport.uploadEnabled

Статистика использования:

toolkit.telemetry.enabled

Параметр передает реальный IP-адрес даже если используется VPN соединение или TOR:

media.peerconnection.enabled

Включение интеграции с сервисом Pocket:

browser.pocket.enabled

Использование геолокации:

geo.enabled

Firefox подключается к сторонним серверам без разрешения:

loop.enabled

Сохранение набранного текста в поиске, для подсказок в дальнейшем:

browser.search.suggest.enabled

Включение блокировки на отслеживание информации о пользователе:

privacy.trackingprotection.enabled

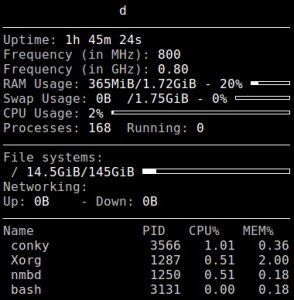

Установка и использование Conky в Linux

Conky — системный монитор.

Команда установки в Ubuntu:

sudo apt-get install conky

В CentOS/Fedora:

sudo yum install conky

Команда запуска:

conky

При первом запуске у меня отобразилось вот такое окно:

Конфигурационные файлы находятся в директории /etc/conky/

Прочитать встроенную документацию можно выполнив команду:

man conky

Пример запуска в фоне с интервалом обновления 2 сек.:

conky -d -u 2

Для остановки можно использовать команду:

pkill conky

Инструкция по прошивке маршрутизатора TRENDnet TEW-651BR

На примере буду использовать TRENDnet TEW-651BR с прошивкой 2.00nb03.

Читать далее «Инструкция по прошивке маршрутизатора TRENDnet TEW-651BR»Обновление прошивки D-Link DAP-1155

На примере буду использовать D-Link DAP-1155 с прошивкой 1.0.0.

Читать далее «Обновление прошивки D-Link DAP-1155»Обновление прошивки TP-Link TL-MR3420

На примере буду использовать маршрутизатор TP-LINK TL-MR3420 V1 с прошивкой 3.12.19 Build 110617

Читать далее «Обновление прошивки TP-Link TL-MR3420»Как купить и настроить домен

Купить домен и хостинг можно у регистратора доменных имен, например у godaddy.com

После покупки необходимо будет настроить DNS параметры в панели управления на сайте где он зарегистрирован.

Читать далее «Как купить и настроить домен»